Wie funktioniert DDoS?

Der Angreifer

Einzelne Kriminelle oder Gruppierungen – Politische Aktivisten – Wettbewerber – Unzufriedene NutzerGründe:

- Durchsetzung von politischen Zielen – Hacktivismus

- Wettbewerber schaden

- Verschleierung von Datendiebstahl

- Erpressung

- Cyber-Zerstörungswut

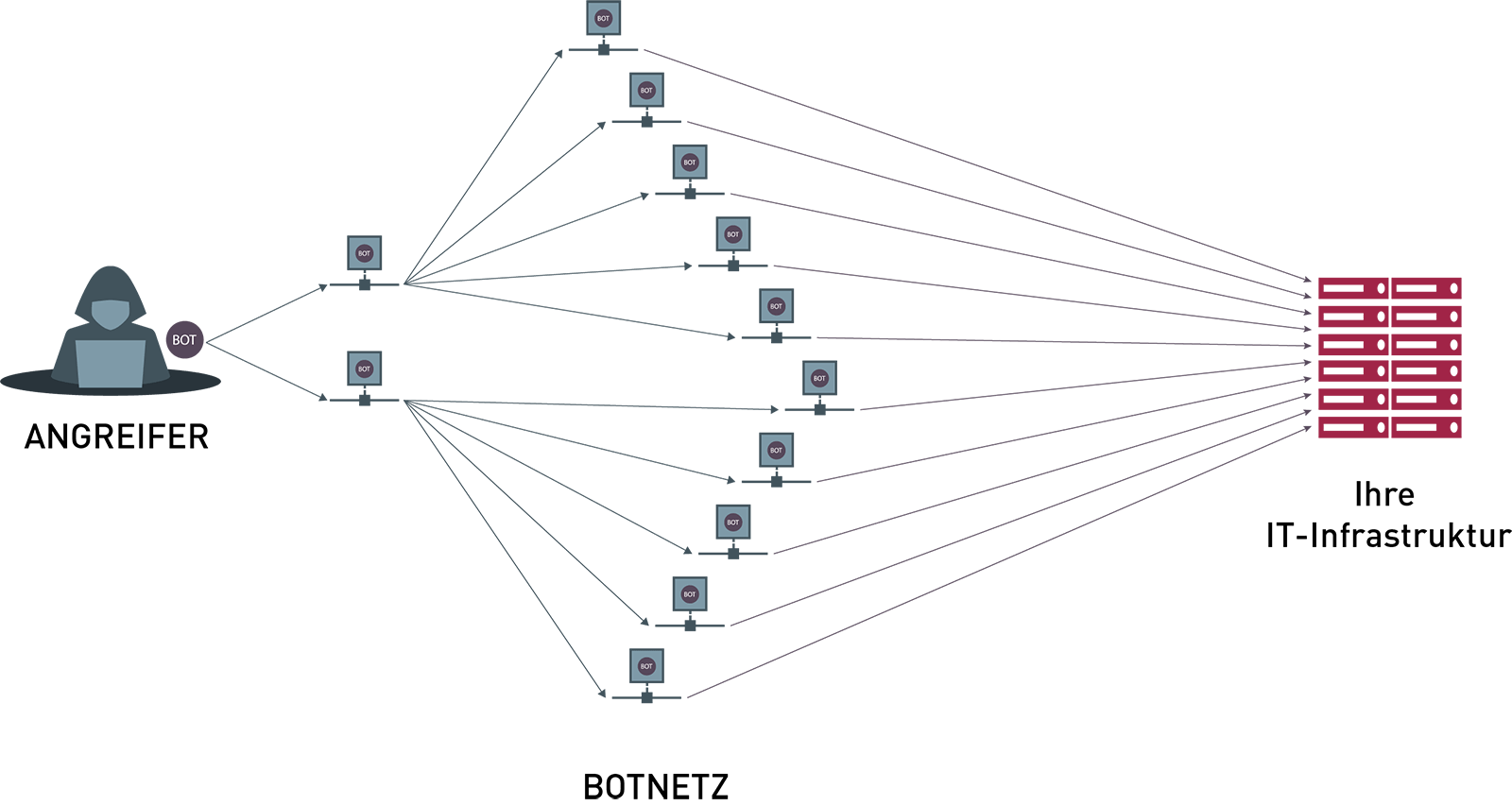

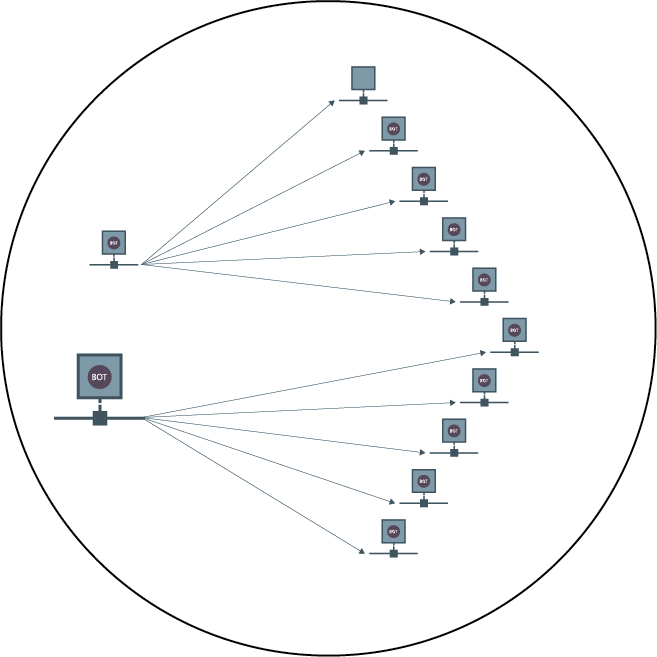

BOT-NETZ

Entwicklung eines Schadprogramms zur Infizierung ungeschützter Systeme als Angriffswerkzeug.Malware

Die Angreifer missbrauchen dieses infizierte Rechner-Netz /Botnetz, um ferngesteuert DDoS-Attacken durchzuführen. Mit dem Botnetz greifen sie aus vielen Quellen ihr Ziel an und beschießen dabei dessen Infrastruktur mit zahllosen Anfragen.

Ihre Infrastruktur

Denial of Service – Angegriffene Systeme sind mit der enormen Anzahl von Anfragen überfordert.Schäden

- Wirtschaftliche Schäden

- Imageschäden

- Datendiebstahl

Denial of Service – DoS – bedeutet: den Dienst verweigern. Bei DoS-Attacken wird ein Server gezielt mit so vielen Anfragen bombardiert, dass das System die Aufgaben nicht mehr bewältigen kann. Die Programme, die für DoS-Angriffe genutzt werden, sind sehr ausgefeilt und die Angreifer nur schwer zu ermitteln.

Bei der so genannten „verteilte DoS-Attacken“ kommt anstelle von einem einzelnen Rechner, eine Vielzahl von unterschiedlichen Systemen in einem großflächig koordinierten Angriff zum Einsatz. Und das ist leider besonders wirksam. Der Fachbegriff hierfür ist: DDoS (Distributed Denial of Service)-Angriff. Eine

In der Praxis können Sie sich das so vorstellen: Ein Hacker verteilt seine Angriffsprogramme auf mehreren hundert bis tausende ungeschützte Rechner. Diese Rechner sind dann das Angriffswerkzeug mit dem der Hacker ein bestimmtes Ziel bombardiert.

DDoS-Attacke beansprucht deutlich mehr Netzressourcen als der normale Datenverkehr.

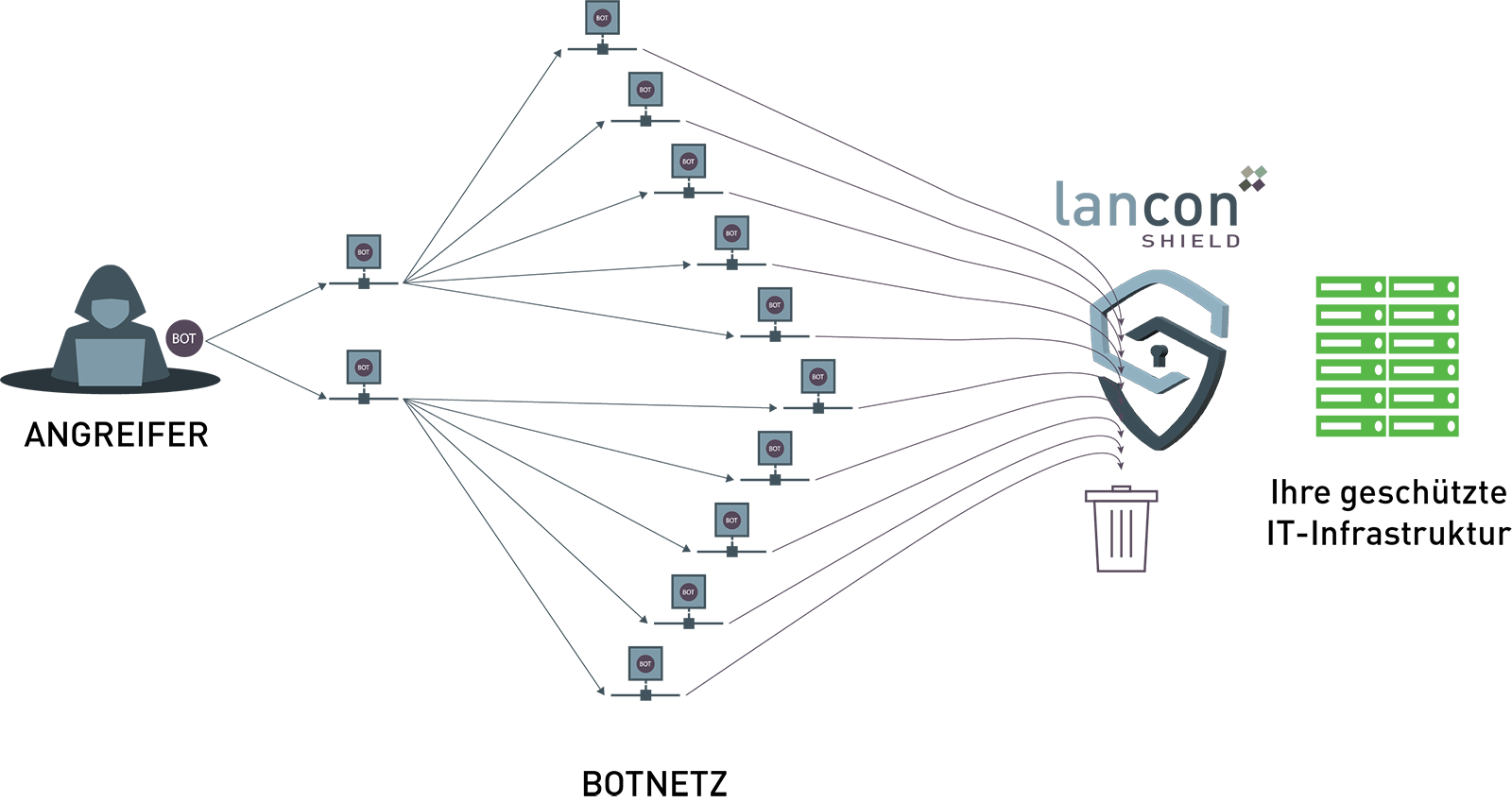

Was wir für Sie tun können.

DDoS-ABWEHR

Netzwerkbasiert:

Die Lösung wird direkt im Netzwerk implementiert.

Automatisiert:

Sobald ein DDoS-Angriff erkannt wird, greift der Schutz innerhalb von Sekunden.

Flexibel:

Sie können die IPv4- und IPv6-Netzwerke Ihrer Internetanschlüsse schützen und die Lösung auf ihren unternehmenskritischen Datenverkehr zuschneiden.

Belastbar:

Der DDoS-Schutz wird über ein IP-Backbone an strategischen Standorten bereitgestellt, um schadhaften Datenverkehr frühzeitig abzuleiten.

Feste Kosten:

Sie zahlen eine monatliche Gebühr, die auf der Bandbreite Ihres Anschlusses basiert, unabhängig von der Anzahl oder Größe der Angriffe.